توی این مقاله قصد دارم نحوه پیکربندی میکروتیک برای استفاده از L2TP به همراه IPSec برای کاربران تلفن همراه را آموزش دهم.در این مقاله مراحل را با استفاده از کامند و همینطور با استفاده از GUI آموزش خواهم داد.

قبل از هرچیز مطمئن شوید که فایروال میکروتیک به گونه ای تنظیم شده که میتواند ترافیک را از پورت WAN قبول کند.

موقع نوشتن این مطلب من از Mikrotik OS 6.35.4 استفاده کردم.

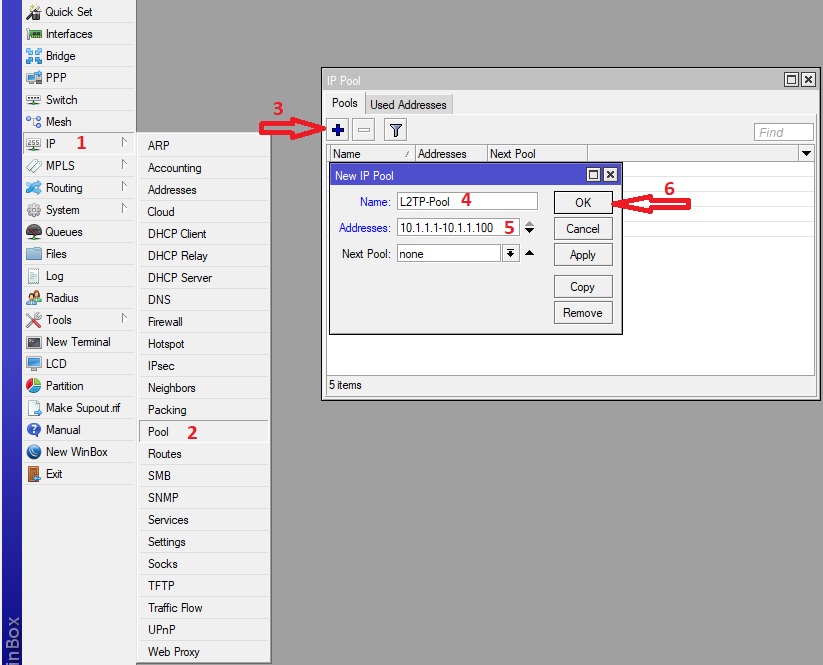

اضافه کردن IP Pool جدید

شما میتوانید از IP Pool های موجود استفاده کنید، اما فرض من بر این هست که نیاز هست Pool جدیدی تعریف بشه.

/ip pool add name="L2TP-Pool" ranges=10.1.1.1-10.1.1.100

تنظیمات L2TP

قبل از انجام تنظیمات L2TP Server باید پروفایل جدیدی برای L2TP تعریف کنیم

/ppp profile add name=l2tp-profile local-address=L2TP-Pool remote-address=L2TP-Pool use-encryption=required change-tcp-mss=yes dns-server=8.8.8.8

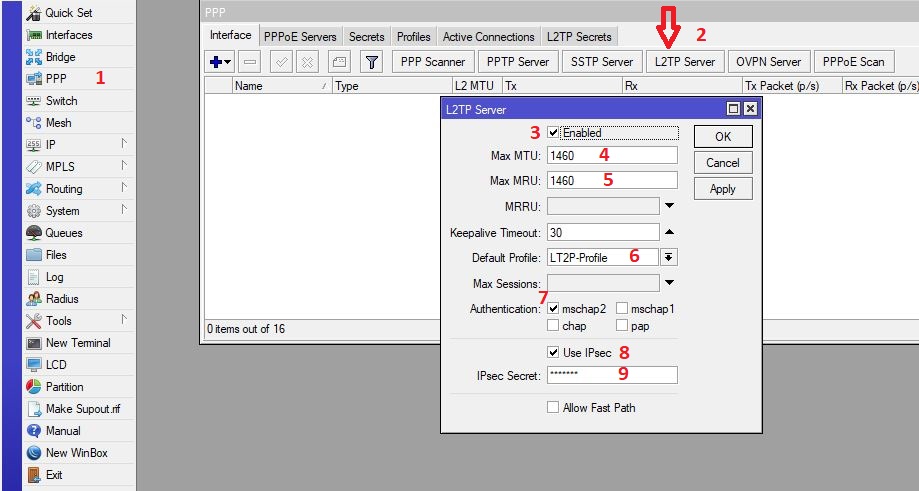

اضافه کردن L2TP Server

/interface l2tp-server server set authentication=mschap2 default-profile=LT2P-Profile enabled=yes ipsec-secret=MYKEY max-mru=1460 max-mtu=1460 use-ipsec=yes

اضافه کردن PPP Secrets

در واقع همان نام کاربری و رمز عبور کاربران VPN هست

/ppp secret add name=MYUSER password=MYPASSWORD service=l2tp profile=LT2P-Profile

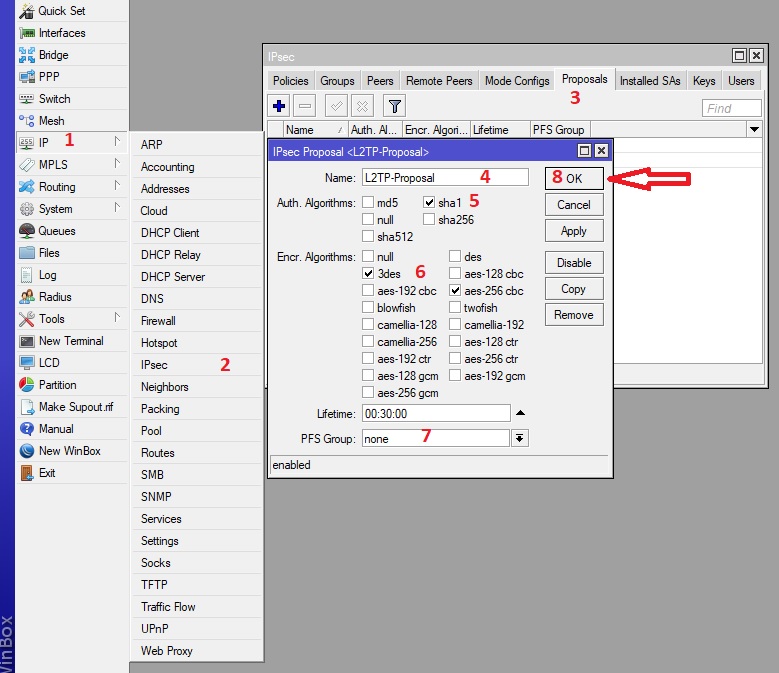

تنظیمات IPSec

در IPSec شما میتونید از تنظیمات پیش فرض (مثل Proposals ) استفاده کنید اما پیشنهاد میکنم تنظیمات جدید خودتون رو اعمال کنید.

1 – IPSec Proposals

/ip ipsec proposal add name=L2TP-Proposal auth-algorithms=sha1 enc-algorithms=3des,aes-256-cbc pfs-group=none

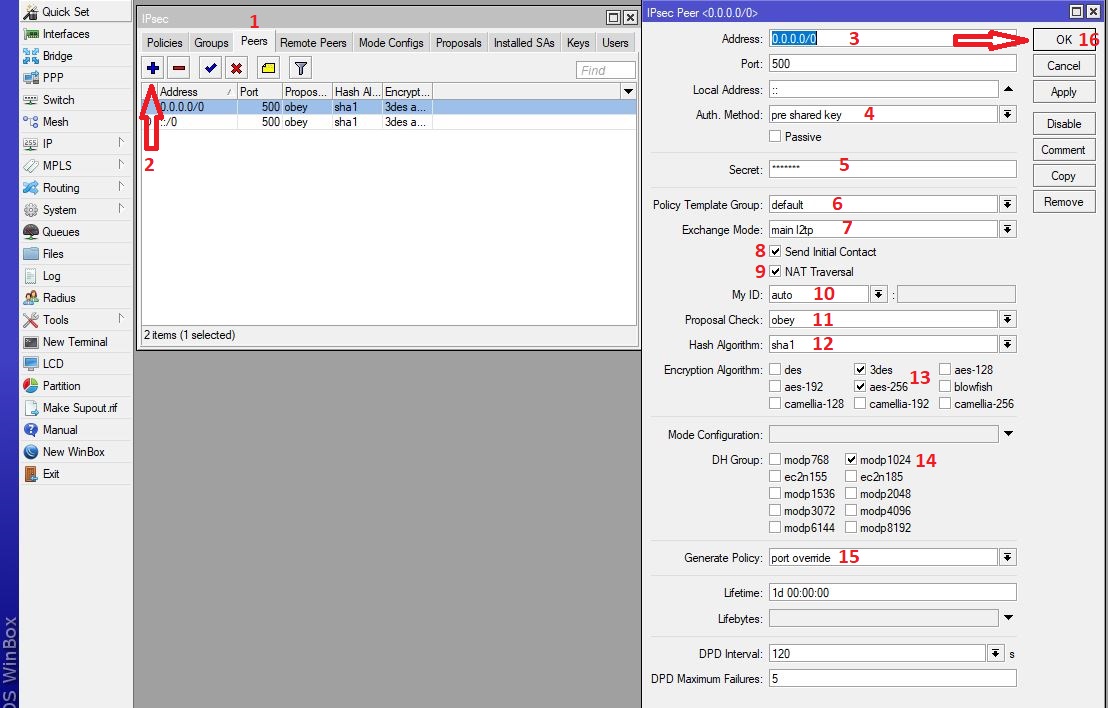

2-IPSec Peers

/ip ipsec peer add address=0.0.0.0/0 port=500 auth-method=pre-shared-key secret="MYKEY" generate-policy=port-override exchange-mode=main-l2tp send-initial-contact=yes nat-traversal=yes hash-algorithm=sha1 enc-algorithm=3des,aes-256 dh-group=modp1024

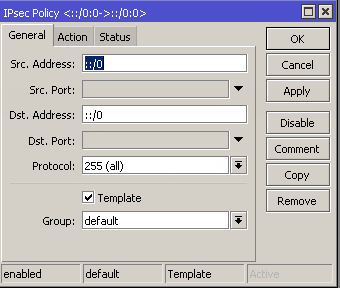

3 – IPSec Policies

/ip ipsec policy add src-address=::/0 dst-address=::/0 protocol=all template=yes group=default action=encrypt level=require ipsec-protocols=esp tunnel=no sa-src-address=0.0.0.0 sa-dst-address=0.0.0.0 proposal=L2TP-Proposal